系统:PC

日期:2023-10-12

类别:网络工具

版本:v3.6.1

Wireshark最新版本32位是一款十分好用的抓包分析工具软件,可以帮助网络工程师们检测各种不同的问题,就是赚抓取网络通讯数据快照文件,提供非常简单直观的网络包,特别是页面的最详细信息,它不仅功能强大,操作简单好用,可以一键轻松在线抓包,派出无关信息的干扰、筛选出有用的数据包,十分方便快捷,不会浪费时间和精力,有效抓取数据包。

Wireshark最新版本32位拥有一个类似tcpdump的命令行,支持上百种协议个媒体类型,它能够清晰的罗列出网络通讯数据包中每一层的详细内容,除此之外,它能以图表的方式呈现在你眼前,更加清晰明了,有需要这款软件的赶紧来下载吧。

1、深入检查数百种协议,一直在增加。

2、实时捕获和离线分析。

3、标准三窗格数据包浏览器。

4、多平台:在Windows,Linux,macOS,Solaris,FreeBSD,NetBSD和许多其他操作系统上运行。

5、捕获的网络数据可以通过GUI或TTY模式的TShark实用程序进行浏览。

6、业界最强大的显示过滤器。

7、丰富的VoIP分析。

8、读取/写入许多不同的捕获文件格式:tcpdump(libpcap),Pcap NG,Catapult DCT2000,Cisco Secure IDS iplog,Microsoft Network Monitor,Network GeneralSniffer(压缩和未压缩),Sniffer Pro和NetXray,Network Instruments Observer ,NetScreen监听,Novell LANalyzer,RADCOM WAN / LAN分析器,Shomiti / Finisar Surveyor,Tektronix K12xx,Visual Networks Visual UpTime,WildPackets EtherPeek / TokenPeek / AiroPeek等。

9、使用gzip压缩的捕获文件可以即时解压缩。

10、可以从以太网,IEEE 802.11,PPP / HDLC,ATM,蓝牙,USB,令牌环,帧中继,FDDI等读取实时数据(取决于您的平台)。

11、对许多协议的解密支持,包括IPsec,ISAKMP,Kerberos,SNMPv3,SSL / TLS,WEP和WPA / WPA2。

12、可以将着色规则应用于数据包列表,以进行快速,直观的分析。

13、输出可以导出为XML,PostScript,CSV或纯文本。

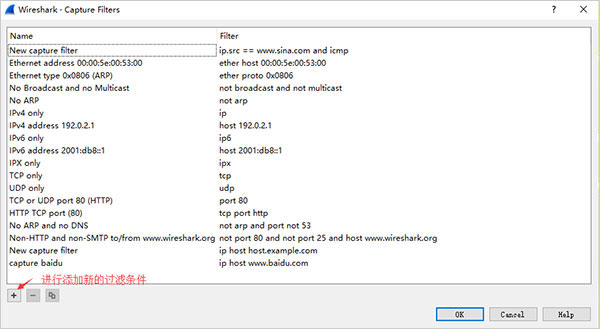

初学者使用Wireshark最新版本32位时,将会得到大量的冗余数据包列表,以至于很难找到自己自己抓取的数据包部分。Wireshark最新版本32位工具中自带了两种类型的过滤器,学会使用这两种过滤器会帮助我们在大量的数据中迅速找到我们需要的信息。

1、抓包过滤器

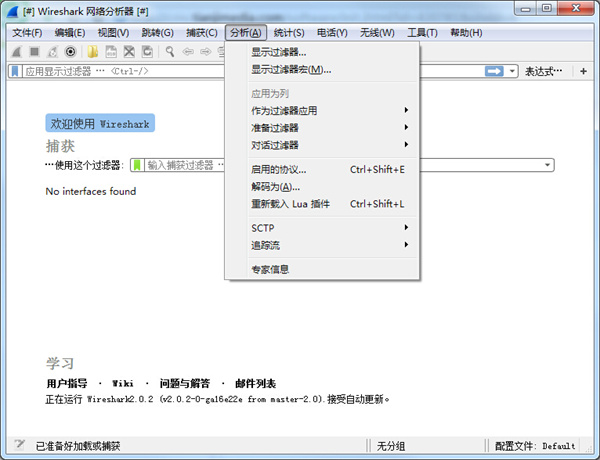

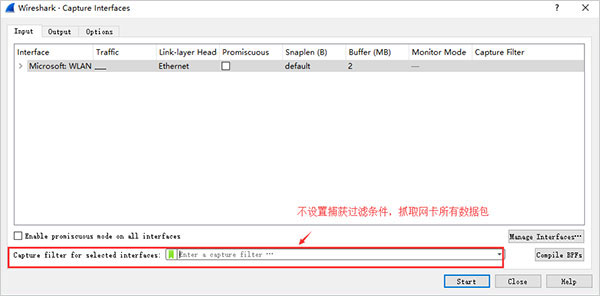

捕获过滤器的菜单栏路径为Capture --> Capture Filters。用于在抓取数据包前设置。

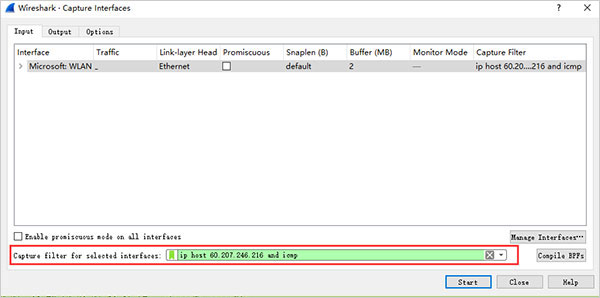

如何使用?可以在抓取数据包前设置如下。

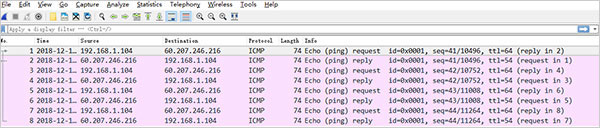

ip host 60.207.246.216 and icmp表示只捕获主机IP为60.207.246.216的ICMP数据包。获取结果如下:

2、显示过滤器

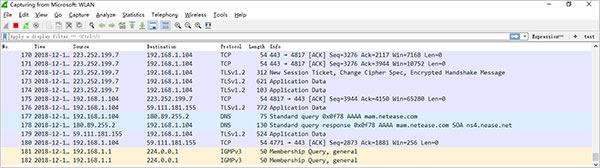

显示过滤器是用于在抓取数据包后设置过滤条件进行过滤数据包。通常是在抓取数据包时设置条件相对宽泛,抓取的数据包内容较多时使用显示过滤器设置条件顾虑以方便分析。同样上述场景,在捕获时未设置捕获规则直接通过网卡进行抓取所有数据包,如下

执行ping www.huawei.com获取的数据包列表如下;

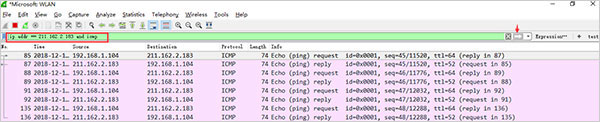

观察上述获取的数据包列表,含有大量的无效数据。这时可以通过设置显示器过滤条件进行提取分析信息。ip.addr == 211.162.2.183 and icmp。并进行过滤。

上述介绍了抓包过滤器和显示过滤器的基本使用方法,在组网不复杂或者流量不大情况下,使用显示器过滤器进行抓包后处理就可以满足我们使用。

表达式规则

1、协议过滤

比如TCP,只显示TCP协议。

2、IP 过滤

比如 ip.src ==192.168.1.102 显示源地址为192.168.1.102,

ip.dst==192.168.1.102, 目标地址为192.168.1.102

3、端口过滤

tcp.port ==80, 端口为80的

tcp.srcport == 80, 只显示TCP协议的愿端口为80的。

4、Http模式过滤

http.request.method=="GET", 只显示HTTP GET方法的。

5、逻辑运算符为 AND/ OR

常用的过滤表达式

封包列表(Packet List Pane)

封包列表的面板中显示,编号,时间戳,源地址,目标地址,协议,长度,以及封包信息。 你可以看到不同的协议用了不同的颜色显示。

你也可以修改这些显示颜色的规则, View ->Coloring Rules.

例子:

ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107

或者

ip.addr eq 192.168.1.107 // 都能显示来源IP和目标IP

Linux上运行的wireshark图形窗口截图示例,其他过虑规则操作类似,不再截图。

ip.src eq 10.175.168.182

提示: 在Filter编辑框中,收入过虑规则时,如果语法有误,框会显红色,如正确,会是绿色。

过滤端口

了解了上面的Wireshark过滤规则之后,接下来小编给大家讲解的就是过滤端口,其实这个过滤端口的含义还是比较容易理解的,那么有不懂的用户可以参考下面小编给大家分享的内容,让你能够清楚它的整个使用流程。

例子:

tcp.port eq 80 // 不管端口是来源的还是目标的都显示

tcp.port == 80

tcp.port eq 2722

tcp.port eq 80 or udp.port eq 80

tcp.dstport == 80 // 只显tcp协议的目标端口80

tcp.srcport == 80 // 只显tcp协议的来源端口80

udp.port eq 15000

那么过滤端口范围:

tcp.port >= 1 and tcp.port <= 80

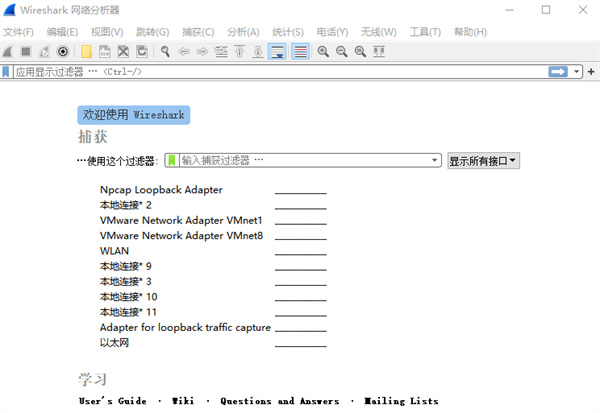

1、在 Windows 的“开始”菜单中,单击 Wireshark 菜单,启动 Wireshark,如图所示。

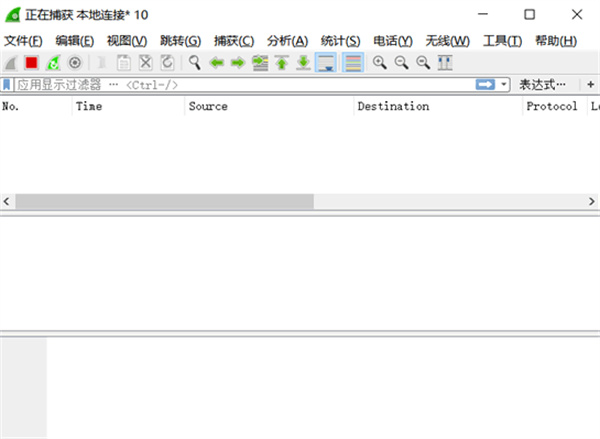

该图为 Wireshark 的主界面,界面中显示了当前可使用的接口,例如,本地连接 3、本地连接 10 等。要想捕获数据包,必须选择一个接口,表示捕获该接口上的数据包。

在上图中,选择捕获“本地连接”接口上的数据包。选择“本地连接”选项,然后单击左上角的“开始捕获分组”按钮,将进行捕获网络数据,如下如所示。

图中没有任何信息,表示没有捕获到任何数据包。这是因为目前“本地连接”上没有任何数据。只有在本地计算机上进行一些操作后才会产生一些数据,如浏览网站。

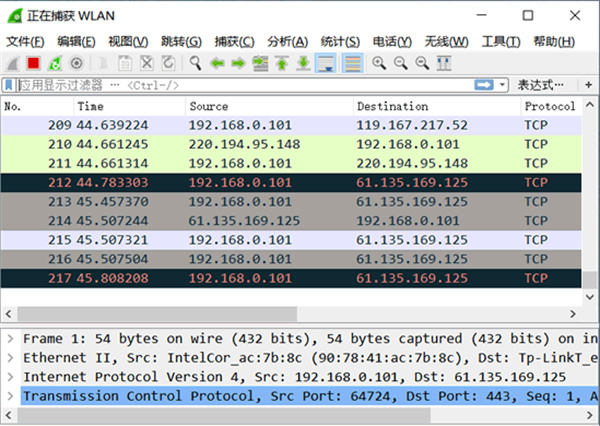

3、当本地计算机浏览网站时,“本地连接”接口的数据将会被 Wireshark 捕获到。捕获的数据包如图所示。图中方框中显示了成功捕获到“本地连接”接口上的数据包。

4、Wireshark 将一直捕获“本地连接”上的数据。如果不需要再捕获,可以单击左上角的“停止捕获分组”按钮,停止捕获。

评分及评论

点击星星用来评分